‘2026 산업제어시스템 보안 트렌드’ 발표, 글로벌 물류와 하이테크 공급망 교란 사고 증가

교통·스마트 빌딩·위성 통신 등으로 사이버 공격 확대 전망

카스퍼스키(지사장 이효은)는 12월 22일, ‘2026 산업제어시스템(ICS) 보안 트렌드’를 발표했다.

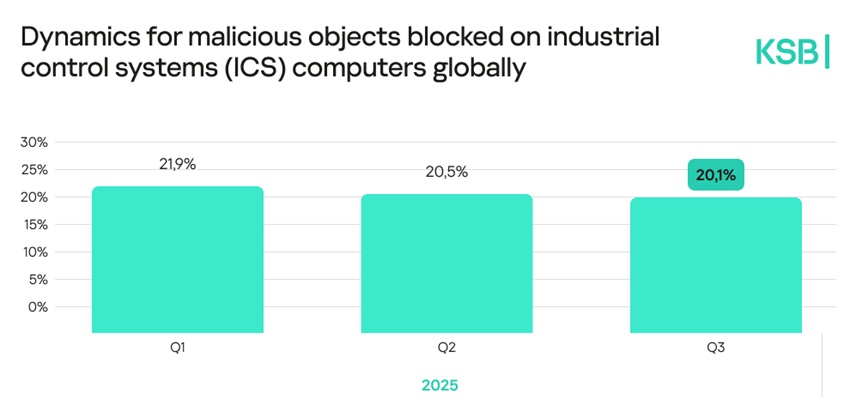

최신 카스퍼스키 보안 보고서(Kaspersky Security Bulletin)에 따르면, 악성코드 공격을 받은 ICS 컴퓨터 비율은 지난 1분기 21.9%에서 3분기 20%까지 소폭 하락했으나 여전히 높은 수준을 유지한 것으로 나타났다. 이는 공격자의 전술이 지속적으로 진화하는 가운데, 기업들이 사이버보안 측면에서 점진적으로 방어 역량을 강화하고 있음을 보여준다. 특히 지역별 편차도 확인되었으며, 아프리카·동남아시아·동아시아·중동·남아시아가 공격을 받은 ICS 기기 비중이 가장 높았다.

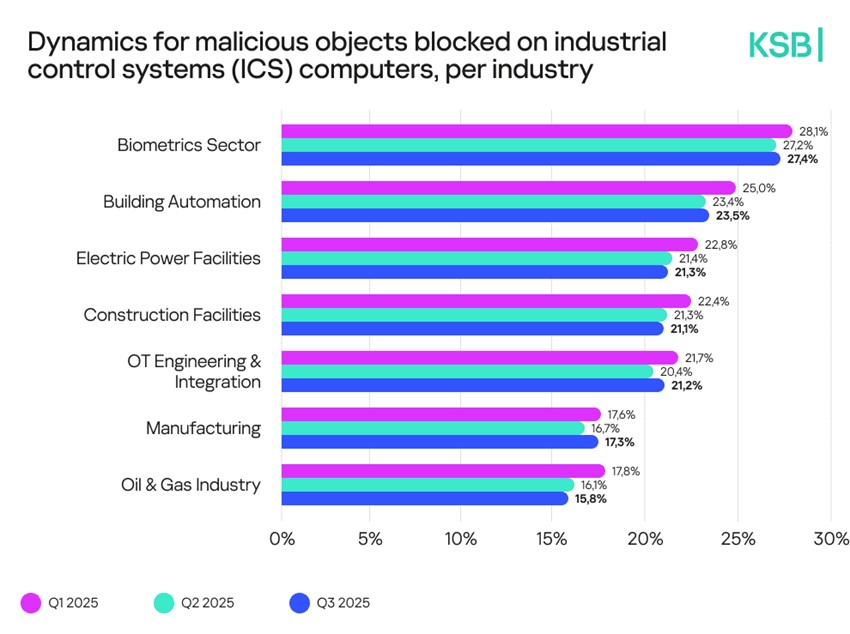

산업군별 공격 노출 정도는 고르게 나타나지 않았으며, 악성 객체가 차단된 ICS 컴퓨터 기준 27.4%를 기록한 생체인식 산업이 가장 높은 비율을 보였다. 다음으로 빌딩 자동화(23.5%), 전력(21.3%), 건설(21.1%), OT 엔지니어링 및 통합(21.2%), 제조(17.3%), 석유·가스(15.8%) 순이었다. 이 데이터는 모든 핵심 산업이 여전히 위협 행위자의 주요 표적임을 보여준다.

공격자들은 공급망 공격과 신뢰 기반 공격을 더욱 강화하고 있으며, 현지 벤더, 외부 계약업체, 통신사업자 등 핵심 서비스 제공업체로 위장 악용해 기존 방어 경계를 우회했다. 특히 AI를 활용한 공격은 악성코드를 AI로 위장하는 수준을 넘어, 자율형 AI 에이전트가 침투 작업을 수행하는 방식까지 급격히 확대되었다.

인터넷에 노출된 OT 장비를 겨냥한 공격도 증가했으며, 특히 현대적 사이버 위협을 견디도록 설계되지 않은 OT 방화벽에 의존하는 원격 사이트가 주요 표적이 되었다.

2026년에는 글로벌 물류 및 하이테크 공급망을 교란하는 사고가 증가하는 한편, 스마트 교통 시스템, 선박, 열차·대중교통, 스마트 빌딩, 위성 통신 등 비전통적 대상에 대한 공격도 확대될 것으로 예상된다.

APT, 지역 기반 조직, 핵티비스트, 랜섬웨어 조직 등 위협 행위자들은 아시아·중동·라틴아메리카로 활동 범위를 확대할 것으로 전망된다. 아울러 AI 에이전트 기반 운영 및 자율적 악성 오케스트레이션 프레임워크 확산으로 대규모 산업 공격의 진입 장벽은 더욱 낮아질 것으로 보인다.

카스퍼스키 이효은 한국지사장은 “2025년 산업 환경은 지속적인 압박 속에서 글로벌 위협 지형이 더욱 복잡해졌다"라며, "산업별로 공격 강도는 달랐지만, 모든 핵심 산업군이 주요 공격 대상이 되었다"고 밝혔다. 이어 "공격자들은 공급망 및 신뢰 기반 공격을 강화하고 있으며, AI 기반 공격 또한 급증하고 있다"라며, "2026년에는 이러한 위험이 더 심화될 수 있는 만큼, 산업 기업은 정기적 보안 평가, 적기 업데이트, 전문 보안 솔루션 활용, 인력 기술 역량 강화 등을 통해 견고한 보안 방어선을 구축해야 한다”라고 말했다.

카스퍼스키 에브게니 곤차로프 ICS CERT 책임자는 “산업 조직은 그 어느 때보다 빠르고 지능적이며 비대칭적인 공격 환경에 직면하고 있다"라며, "올해만 해도 고도화된 피싱 및 DLL 사이드로딩(악성 DLL 파일을 신뢰할 수 있는 프로그램이나 시스템에서 실행 중인 것처럼 속여 로드시키는 공격 방식)을 통해 제조·통신·물류 기업을 공격한 ‘살몬 슬라롬(정식 클라우드와 소프트웨어를 활용해 기존 탐지 방법을 우회한 다단계 악성코드 배포 방식)’과 공학계열 학교 및 산업 설계 환경을 침해한 Librarian Ghouls(공식 문서나 결제 요청 등으로 위장한 이메일을 통해 악성코드 유포)를 조사했다"고 밝혔다.

이어 "이러한 사례는 글로벌 공급망과 지역 기술 생태계 모두가 위험에 처해 있음을 보여주며, 모든 산업 기업은 이미 공격 대상이라는 전제로 대응해야 한다”라고 말했다.

<저작권자(c)스마트앤컴퍼니. 무단전재-재배포금지>